Cybersicherheit / Penetrationstests und Ethical Hacking für Ihr Unternehen

-

In der heutigen digitalisierten und vernetzten Welt wächst die Angriffsfläche für Cyberangriffe stetig. Dies ist nicht zuletzt auf den raschen Aufschwung neuer Technologien und die Zunahme geopolitischer Krisen zurückzuführen, die die Effektivität von Cyberangriffen steigern und ihr Umfeld begünstigen.

Diese Entwicklungen verdeutlichen die dringende Notwendigkeit für Unternehmen und Organisationen, ihre Sicherheitsvorkehrungen kontinuierlich zu verbessern und sich proaktiv gegen potenzielle Bedrohungen zu wappnen.

juristische Sicherheit vor Abmahnungen

DEKRA- und TÜV-zertifizierte Experten

fachgerechte und pragmatische Umsetzung

Unkompliziert & ressourcenschonend

Unsere verfügbaren Penetrationstests

für Unternehmen

Webanwendungs- Penetrationstests

-

Ein Webanwendungs-Penetrationstest (oft als Web App Pentest abgekürzt) ist ein gezielter und kontrollierter Angriffssimulationsprozess, der durchgeführt wird, um die Sicherheitslücken und Schwachstellen in einer Webanwendung zu identifizieren und zu bewerten. Der Hauptzweck eines solchen Tests ist es, die Sicherheitslage der Webanwendung zu verbessern, indem potenzielle Angriffsvektoren entdeckt und behoben werden, bevor böswillige Akteure diese ausnutzen können.

Ein Webanwendungs-Penetrationstest beginnt mit der Planung und Informationsbeschaffung, um Ziele und potenzielle Angriffspunkte zu identifizieren. Anschließend werden automatisierte und manuelle Schwachstellenanalysen durchgeführt, gefolgt von der Exploitation, bei der die identifizierten Schwachstellen ausgenutzt und dokumentiert werden. Ein detaillierter Bericht mit Empfehlungen wird erstellt und den Stakeholdern präsentiert. Nach der Behebung der Schwachstellen durch das Entwicklungsteam erfolgen Nachtests, um sicherzustellen, dass alle Sicherheitslücken geschlossen wurden.

Black-Box

Penetrationstests

-

Ein Black Box Penetrationstest ist eine Art von Sicherheitstest, bei dem der Tester keine internen Kenntnisse über die Zielanwendung oder das Zielsystem hat. Der Tester agiert wie ein externer Angreifer, der versucht, Schwachstellen und Sicherheitslücken zu identifizieren und auszunutzen, ohne über interne Informationen oder Zugangsdaten zu verfügen.

Ein Black Box Penetrationstest beginnt mit der Zieldefinition und Umfangsfestlegung, um festzulegen, welche Systeme und Anwendungen getestet werden sollen. Anschließend sammelt der Tester öffentlich verfügbare Informationen über das Zielsystem, um potenzielle Angriffspunkte zu identifizieren. Danach werden automatisierte Tools und manuelle Techniken eingesetzt, um Schwachstellen im System zu entdecken. Der Tester versucht dann, diese Schwachstellen auszunutzen, um die möglichen Auswirkungen zu bewerten. Schließlich wird ein detaillierter Bericht erstellt, der die gefundenen Schwachstellen, deren Schweregrad und Empfehlungen zur Behebung enthält.

Vorteile eines Cybersicherheits-Experten

(Advanced Persistent Threats) und professionellen Angriffe.

Lassen Sie sich jetzt beraten, wie PRIOLAN Ihr Unternehmen im Bereich Cybersicherheit unterstützen kann.

Fachwissen und Erfahrung

Kosteneffizienz

Unabhängigkeit und Objektivität

Zeitersparnis

Risikominderung

Vertrauensbildung

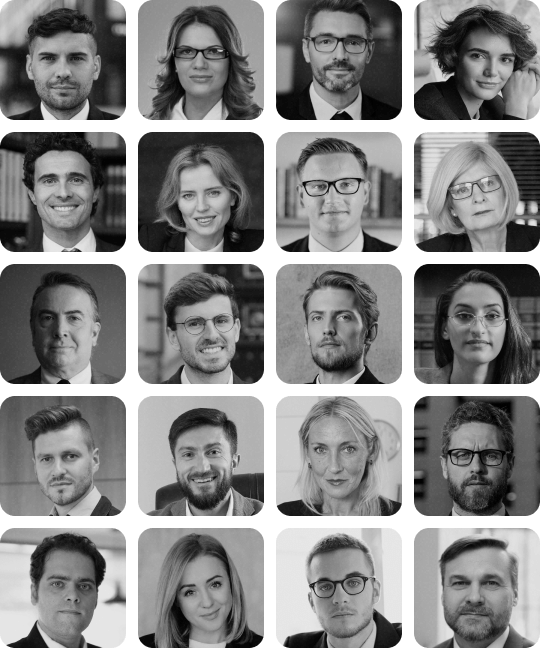

250+ Unternehmen aller Größen vertrauen PRIOLAN

Zufriedene Kundenstimmen

Hunderte Unternehmen aus ganz Deutschland vertrauen PRIOLAN in Sachen Datenschutz, IT-Sicherheit & Compliance. Überzeugen Sie sich jetzt selber!

Karsten Warth

Die Priolan wurde uns von unserem Branchenverband als verlässlichen Partner für den Datenschutz genannt. Wir fühlen uns bei diesem Thema bei der Priolan sehr gut aufgehoben und arbeiten kontinuierlich und partnerschaftlich an dem Projekt…

Weiterlesen...Weniger anzeigen

Peter Weishäupl

Wir fühlen uns bei der PRIOLAN GmbH, zu allen Punkten des Datenschutzes und der DSGVO, seit vielen Jahren gut aufgehoben. Wir vertrauen hierbei auf die lange Erfahrung der PRIOLAN GmbH, sowie das fundierte Fachwissen der uns betreuenden Mitarbeiter…

Weiterlesen...Weniger anzeigen

Andreas Bühler | Manfred Diehl | Josef Pein

Gerade für nebenberufliche Datenschutzbeauftragte ist es wichtig, mit geringem Aufwand auf dem Laufenden zu bleiben und ein Forum für seine Probleme zu haben. Der ERFA-Kreis bietet einen guten Mix aus Theorie und Praxis. Aktuelle Probleme können im Plenum…

Weiterlesen...Weniger anzeigen

Matthias Mall

In vielen Bereichen des wirtschaftlichen Handelns – unter Berücksichtigung gesetzlicher, politischer und umweltrelevanter Vorgaben – ist es notwendig auf externe Partner zurückzugreifen. Im Bereich der Datenschutzgrundverordnung (DSGVO) haben wir mit…

Weiterlesen...Weniger anzeigen

Sie benötigen Unterstützung?

Jetzt Beratung zu Cybersicherheit anfordern

Lassen Sie sich jetzt beraten, wie PRIOLAN Ihr Unternehmen im Bereich Cybersicherheit unterstützen kann.

Schritt 1:

Formular ausfüllen

Schritt 2:

Telefonat

Schritt 3:

Angebot erhalten

Über PRIOLAN

PRIOLAN ist Ihr deutschlandweiter Ansprechpartner für Datenschutz, IT-Sicherheit.

Priolan ist deutschlandweit tätig

Seit 1996 sind wir Partner unserer Kunden in Fragen des Datenschutzes und der IT-Sicherheit.

Darüber hinaus bieten wir Schulungen an, um Ihr Personal auf Belange des Datenschutzes und der IT-sicherheit zu trainieren und zu sensibilisieren.

Warum PRIOLAN?

Was macht PRIOLAN besonders? Warum sollten Sie sich in Sachen Datenschutz, IT-Sicherheit und Whistleblower an uns wenden? Lernen Sie jetzt unsere Besonderheiten kennen!

Weil wir juristische und technische Aufgaben gleichermaßen beherrschen.

Weil Datenschutz und IT-Sicherheit für uns kein Randthema ist, sondern unser Hauptgeschäft.

Weil wir nach der Beratung auch für die Umsetzung Verantwortung übernehmen.

Weil uns persönliche Kundenbeziehungen wichtiger sind als das Baukastenprinzip.

Weil wir ein ehrlicher und kompetenter Partner sind.

Weil wir praxiserprobt und bedarfsgerecht arbeiten.

Weil wir Referenzprojekte sowohl in kleinen und mittleren Unternehmen als auch in international agierenden Konzernen vorweisen können.